Hola que tal, en esta ocasión vamos a hacer uso de un par de herramientas... TOR y POLIPO

Estas dos herramientas nos ayudarán para navegar anónimamente en la red, y bien con

TOR (ya muy conocido) obtenemos una dirección IP (Tor is a network of anonymising TCP proxies) diferente pero con

POLIPO evitamos que envíe las solicitudes de DNS por fuera de la red Tor, con lo que hacemos nuestro "anonimato" mas "fuerte".

Proxychains es un programa disponible solamente para GNU/Linux y Unix que nos permite crear cadenas de proxies, “ocultando” así nuestra IP pública real en todo tipo de conexiones (HTTP, FTP, SSH, etc…). Esto se traduce en que podemos navegar por Internet o realizar cualquier operación en la red de redes sin descubrir nuestra identidad real. (Info obtenida de

acá )

Antes que nada todos los pasos realizados se estan haciendo desde una computadora con

Debian 6.0.6, las instalaciones en otros Sistemas GNU/Linux son parecidas o aveces hasta iguales. También necesitamos tener instaladas dichas herramientas.

[*] Instalación y configuración de Proxychains

Para ello vamos a ir a la Terminal e instalarlo con:

sudo aptitude install proxychains

Ahora bien vamos a configurarlo, abrimos un editor de textos el fichero /etc/proxychains.conf, nos vamos hasta la parte mas baja del archivo y tenemos que configurarlo de la siguiente manera:

[ProxyList]

# add proxy here ...

# meanwile

# defaults set to "tor"

socks4 127.0.0.1 9050

Esto para que se conecte con TOR, bien tenemos configurado

Proxychains

[*] Instalación y configuración de POLIPO

Ahora instalaremos polipo con:

sudo aptitude install polipo

Una vez hecho esto vámos a configurarlo, para ello tenemos que editar el archivo de configuración que esta en /etc/polipo/config y dejarlo de la siguiente manera:

### Basic configuration

### *******************

# Uncomment one of these if you want to allow remote clients to

# connect:

# proxyAddress = "::0" # both IPv4 and IPv6

# proxyAddress = "0.0.0.0" # IPv4 only

proxyAddress = "127.0.0.1"

proxyPort = 8118

# If you do that, you'll want to restrict the set of hosts allowed to

# connect:

# allowedClients = "127.0.0.1, 134.157.168.57"

# allowedClients = "127.0.0.1, 134.157.168.0/24"

allowedClients = 127.0.0.1

allowedPorts = 1-65535

# Uncomment this if you want your Polipo to identify itself by

# something else than the host name:

proxyName = "localhost"

# Uncomment this if there's only one user using this instance of Polipo:

cacheIsShared = false

# Uncomment this if you want to use a parent proxy:

# parentProxy = "squid.example.org:3128"

# Uncomment this if you want to use a parent SOCKS proxy:

socksParentProxy = "localhost:9050"

socksProxyType = socks5

### Memory

### ******

# Uncomment this if you want Polipo to use a ridiculously small amount

# of memory (a hundred C-64 worth or so):

# chunkHighMark = 819200

# objectHighMark = 128

# Uncomment this if you've got plenty of memory:

# chunkHighMark = 50331648

# objectHighMark = 16384

chunkHighMark = 67108864

### On-disk data

### ************

# Uncomment this if you want to disable the on-disk cache:

diskCacheRoot = ""

# Uncomment this if you want to put the on-disk cache in a

# non-standard location:

# diskCacheRoot = "~/.polipo-cache/"

# Uncomment this if you want to disable the local web server:

localDocumentRoot = ""

# Uncomment this if you want to enable the pages under /polipo/index?

# and /polipo/servers?. This is a serious privacy leak if your proxy

# is shared.

# disableIndexing = false

# disableServersList = false

disableLocalInterface = true

disableConfiguration = true

### Domain Name System

### ******************

# Uncomment this if you want to contact IPv4 hosts only (and make DNS

# queries somewhat faster):

#

# dnsQueryIPv6 = no

# Uncomment this if you want Polipo to prefer IPv4 to IPv6 for

# double-stack hosts:

#

# dnsQueryIPv6 = reluctantly

# Uncomment this to disable Polipo's DNS resolver and use the system's

# default resolver instead. If you do that, Polipo will freeze during

# every DNS query:

dnsUseGethostbyname = yes

### HTTP

### ****

# Uncomment this if you want to enable detection of proxy loops.

# This will cause your hostname (or whatever you put into proxyName

# above) to be included in every request:

disableVia = true

# Uncomment this if you want to slightly reduce the amount of

# information that you leak about yourself:

# censoredHeaders = from, accept-language

# censorReferer = maybe

censoredHeaders = from,accept-language,x-pad,link

censorReferer = maybe

# Uncomment this if you're paranoid. This will break a lot of sites,

# though:

# censoredHeaders = set-cookie, cookie, cookie2, from, accept-language

# censorReferer = true

# Uncomment this if you want to use Poor Man's Multiplexing; increase

# the sizes if you're on a fast line. They should each amount to a few

# seconds' worth of transfer; if pmmSize is small, you'll want

# pmmFirstSize to be larger.

# Note that PMM is somewhat unreliable.

# pmmFirstSize = 16384

# pmmSize = 8192

# Uncomment this if your user-agent does something reasonable with

# Warning headers (most don't):

# relaxTransparency = maybe

# Uncomment this if you never want to revalidate instances for which

# data is available (this is not a good idea):

# relaxTransparency = yes

# Uncomment this if you have no network:

# proxyOffline = yes

# Uncomment this if you want to avoid revalidating instances with a

# Vary header (this is not a good idea):

# mindlesslyCacheVary = true

# Suggestions from Incognito configuration

maxConnectionAge = 5m

maxConnectionRequests = 120

serverMaxSlots = 8

serverSlots = 2

tunnelAllowedPorts = 1-65535

Una vez hecho esto procedemos a guardar el archivo de configuración. Recuerden hacer esto como

SUPER USUARO.

Terminamos la instalación y configuración, si desean descargar el archivo de configuración lo pueden hacer desde acá:

https://www.dropbox.com/s/stblfax8tqtqv95/config

o con el comando:

wget https://www.dropbox.com/s/stblfax8tqtqv95/config

[*] Instalación y configuración de TOR

Las herramientas anteriores estan configuradas para el uso de TOR, asi que manos a la obra.

Instalamos tor con el comando:

sudo aptitude install tor tor-geoipdb

Y Finalmente corremos el servicio de TOR:

sudo /etc/init.d/tor start

Y finalizamos nuestra instalación de las herramientas. Ahora lo mas importante, el uso de ellas.

Para probar nuestra configuración necesitamos ver nuestra IP real y la IP que nos proporciona nuestro servicio que contratamos.

[*] Probando nuestra configuración

Un comando muy útil para saber nuestra IP pública desde la terminal es:

curl ifconfig.me

Esto nos devuelve nuestra IP Pública, algo como:

El funcionamiento que actualmente tenemos o como configuramos nuestras herramientas es el siguiente:

PROGRAMA ----> POLIPO ----> TOR

Esto es un programa se conectara con Polipo pero este este configurado para que funcione con TOR, recuerden que con POLIPO evitamos que envíe las solicitudes de DNS por fuera de la red Tor.

Así que podemos conectarnos desde algún software (sqlmap , firefox, w3m, etc) y hacer uso de TOR+POLIPO para navegar de forma anónima.

Con Proxychains lo que hacemos es usar un proxy previamente ya configurado, para entender su uso vamos a teclear el mismo comando

curl pero usando proxychains...

Algo como:

proxychains curl ifconfig.me

Y veremos como nuestra IP cambia, esto por que se conecto desde TOR

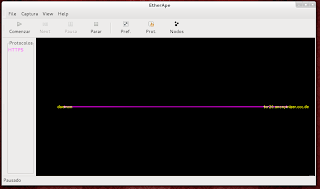

Ahora se preguntaran como se si en verdad POLIPO esta haciendo su trabajo, con ayuda de una herramienta mas Etherape, la podemos instalar (OPCIONAL) con el comando:

sudo aptitude install etherape

Con esta herramienta podremos visualizar de manera gráfica lo que pasa en la red, por ejemplo cuando nos conectamos de manera directa a internet esto pasa:

Se hace la consulta DNS (azul) y después se conecta (verde).

Cuando hacemos uso de Polipo y Tor esto vemos:

No se hace la consulta DNS, si no se conecta directamente al servidor...

Configuramos nuestro navegador para que haga uso de TOR:

Cuando hacemos uso únicamente TOR se hacen las consultas DNS (Azul) y después entra a TOR...

Podemos ver el .de (servidores de Alemania) que son los que esta usando TOR.

Y jueguen con las herramientas... pueden usarlas con nmap, sqlmap, etc... esto nos hace ser "mas" anónimos...

Happy Hacking!

Loki!

![[0x00] Null Sicherheit](http://2.bp.blogspot.com/-EfDNt1QXyNw/UVHy7ehRYOI/AAAAAAAAAFY/0iDlAqUvlUw/s1600/Sin2.png)